Εν μέσω της άνοδος του κυβερνοπολέμου και του χακτιβισμού που οδηγούνται από γεωπολιτικά γεγονότα, μια σειρά κακόβουλων κυβερνοεπιθέσεων έχει αντιστρέψει τις τάσεις, σύμφωνα με τη 10η Έκθεση για το τοπίο απειλών που δημοσιεύτηκε από τον Οργανισμό Κυβερνοασφάλειας της Ευρωπαϊκής Ένωσης (ENISA).

Με περισσότερα από 10 terabytes δεδομένων να κλέβονται κάθε μήνα, το ransomware (Επιμ.: ένας τύπος κακόβουλου λογισμικού που απειλεί να αποκαλύψει τα προσωπικά δεδομένα ενός θύματος ή να αποκλείσει την πρόσβαση σε αυτά μέχρι να πληρωθούν τα λύτρα) εξακολουθεί να θεωρείται μία από τις κορυφαίες απειλές.

Η έκθεση καλύπτει την περίοδο από τον Ιούλιο του 2021 έως τον Ιούλιο του 2022

Αναγνωρίζεται η πιο κοινή μέθοδος κυβερνοεπιθέσεων phishingένας. Αυτή η λίστα περιλαμβάνει επίσης “κατανεμημένες επιθέσεις” όπως “άρνηση υπηρεσίας” (DDoS2). Τα γεωπολιτικά γεγονότα, ιδιαίτερα η εισβολή της Ρωσίας στην Ουκρανία, λειτούργησαν ως καταλύτης για την ανάπτυξη της κυβερνο-σφαίρας. Ενώ συνεχίζουμε να βλέπουμε μια αύξηση στον αριθμό των απειλών, βλέπουμε επίσης την εμφάνιση ενός ευρύτερου φάσματος μεθόδων όπως τα zero-day exploits (που χρησιμοποιούνται από χάκερ για να επιτεθούν σε συστήματα με ευπάθεια που δεν έχει εντοπιστεί πριν), AI -υποβοηθούμενη παραπληροφόρηση και βαθιά πλαστογραφία (ένα άτομο σε μια υπάρχουσα εικόνα ή το βίντεο αντικαθίσταται από άλλο). Ως αποτέλεσμα, εμφανίστηκαν περισσότερες κακόβουλες και μεγάλης κλίμακας επιθέσεις με πιο καταστροφικές συνέπειες.

Ο Juan LePasaar, εκτελεστικός διευθυντής του οργανισμού, δήλωσε: “Το τρέχον παγκόσμιο πλαίσιο οδηγεί αναπόφευκτα σε σημαντικές αλλαγές στο εύρος των απειλών για την ασφάλεια στον κυβερνοχώρο. Ένα νέο παράδειγμα διαμορφώνεται από ένα ευρύ φάσμα απειλών. Εισερχόμαστε σε μια φάση όπου θα χρειάζονται κατάλληλες στρατηγικές για την προστασία όλων των κρίσιμων τομέων μας, των βιομηχανικών μας εταίρων και συνεπώς όλων των πολιτών ΕΕ“.

Κύριοι παράγοντες απειλής και ανάλυσή τους

Οι χάκερ που χρηματοδοτούνται από το κράτος, το έγκλημα στον κυβερνοχώρο, οι μισθωμένοι χάκερ και οι χάκερ παραμένουν οι πιο σημαντικοί παράγοντες απειλής. Με βάση μια ανάλυση της εγγύτητας των απειλών στον κυβερνοχώρο στην Ευρωπαϊκή Ένωση (ΕΕ), ο αριθμός των περιστατικών παραμένει υψηλός κατά την περίοδο αναφοράς στην κατηγορία NEAR. Αυτή η κατηγορία περιλαμβάνει επηρεαζόμενα δίκτυα και συστήματα εντός της ΕΕ. Καλύπτει επίσης πληθυσμούς που έχουν δεχθεί επίθεση εντός των συνόρων της Ευρωπαϊκής Ένωσης.

Η ανάλυση των απειλών ανά τομέα είναι μια σημαντική πτυχή της έκθεσης, καθώς δείχνει ότι κανείς δεν έμεινε ανεπηρέαστος. Η έκθεση δείχνει ότι σχεδόν το 50% των απειλών στοχεύουν στις ακόλουθες κατηγορίες: δημόσια διοίκηση και κυβερνήσεις (24%), πάροχοι ψηφιακών υπηρεσιών (13%), ευρύ κοινό (12%). Το άλλο μισό κατανέμεται σε όλους τους άλλους τομείς της οικονομίας.

Κύριες Απειλές

Ο ENISA χώρισε τις απειλές σε 8 ομάδες. Η συχνότητα και ο αντίκτυπος καθορίζουν πόσο ορατές είναι ακόμα:

- Ransomware:

- Το 60% των οργανώσεων που επηρεάστηκαν θα μπορούσαν να ζητήσουν λύτρα.

- Κακόβουλο λογισμικό:

- 66 γνωστοποιήσεις μηδενικής ημέρας το 2021.

- Κοινωνική μηχανική:

- Το phishing παραμένει μια δημοφιλής μέθοδος, αλλά βλέπουμε την εμφάνιση νέων μορφών phishing όπως το spear phishing, το whaling, το smishing και το vishing.

- Απειλές κατά των δεδομένων:

- Η αύξηση είναι ανάλογη του συνολικού όγκου των δεδομένων που παράγονται.

- Απειλές προσβασιμότητας:

- Η μεγαλύτερη επίθεση άρνησης υπηρεσίας (DDoS) ξεκίνησε στην Ευρώπη τον Ιούλιο του 2022.

- Διαδίκτυο: καταστροφή υποδομών, διακοπές στην εργασία και ανακατεύθυνση της κίνησης στο Διαδίκτυο.

- Παραπληροφόρηση:

- Η κλιμάκωση της παραπληροφόρησης με τεχνητή νοημοσύνη, τα deepfakes και η παραπληροφόρηση ως υπηρεσία.

- Στόχευση εφοδιαστικής αλυσίδας:

- Τα περιστατικά τρίτων αντιπροσωπεύουν το 17% των εισβολών το 2021, σε σύγκριση με λιγότερο από 1% το 2020.

Οι τάσεις του πλαισίου εμφανίζονται. Zero day exploits3 είναι ένας νέος τρόπος που χρησιμοποιούν οι επιτιθέμενοι για να πετύχουν τους στόχους τους.

Μετά το ξέσπασμα του πολέμου μεταξύ Ρωσίας και Ουκρανίας, α νέο κύμα χακτιβισμού. Επιθέσεις DDoS γίνονται όλο και πιο σύνθετα, με στόχο τα δίκτυα κινητής τηλεφωνίας και το Διαδίκτυο γενικότερα.

Παραπληροφόρηση με τη βοήθεια AI και deepfakes: η εξάπλωση των bots μπορεί εύκολα να διαταράξει τον κανόνα καθώς και την αλληλεπίδραση με την κοινότητα πλημμυρίζοντας τις δημόσιες υπηρεσίες με ψεύτικο περιεχόμενο και σχόλια.

Ψηφιακός αντίκτυπος

Ο αντίκτυπος χωρίζεται σε πέντε μέρη. ΚΑΙΤα θύματα των επιθέσεων διατρέχουν κίνδυνο πιθανής έκθεσης στις ακόλουθες περιοχές:φήμη, ψηφιακή, οικονομική, φυσική και κοινωνική. Ωστόσο, στις περισσότερες περιπτώσεις, οι συνέπειες παραμένουν άγνωστες επειδή τα θύματα δεν παρέχουν πληροφορίες ή αυτές παραμένουν ελλιπείς.

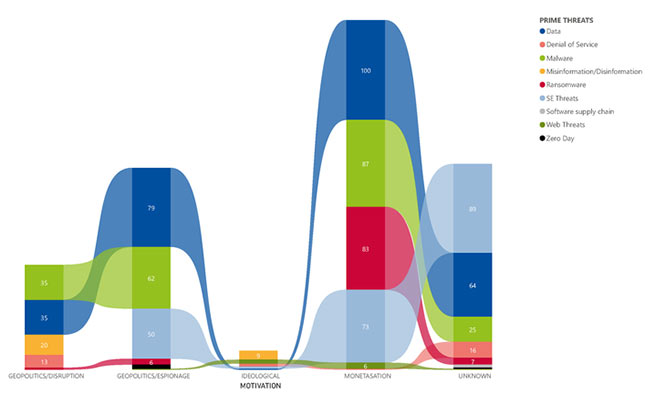

Οι κύριες απειλές με βάση τα κίνητρα

Το ransomware υποκινείται αποκλειστικά από οικονομικό κέρδος. Τα κίνητρα των ομάδων που υποστηρίζονται από το κράτος μπορεί να καθοδηγούνται από τη γεωπολιτική. Η ιδεολογία μπορεί επίσης να είναι η κινητήρια δύναμη πίσω από τις κυβερνοεπιχειρήσεις των hacktivist.

Διέγερση και εκπαίδευση χάκερ από τα κράτη που συμμετέχουν στη σύγκρουση

Στο πλαίσιο των συνεχιζόμενων συγκρούσεων στην Ουκρανία, οι hacktivists (ακτιβιστές χάκερ) διεξάγουν τον πόλεμο τους στο ψηφιακό μέτωπο. Οι δημόσιες υπηρεσίες της Ρωσίας και της Λευκορωσίας, σελίδες κρατικών μέσων ενημέρωσης, τραπεζικά συστήματα και συστήματα βασικών υποδομών των χωρών που συμμετείχαν στις εχθροπραξίες έπεσαν κάτω από τις επιθέσεις. Στη Ρωσία και τη Λευκορωσία, τέτοιες ενέργειες χάκερ εξομοιώνονται με τρομοκρατία και προδοσία, αλλά στην Ουκρανία, εγγραφείτε στον στρατό πληροφορικής κλήσεις Υπουργός Ψηφιακού Μετασχηματισμού, ανάρτηση οδηγιών και στόχων για κυβερνοεπιθέσεις σε κανάλι τηλεγραφήματος με περισσότερους από 300.000 συνδρομητές. Η σχεδόν ακαριαία μετάβαση ενός συμβατικού πολέμου μεταξύ των δύο χωρών σε έναν ολοκληρωτικό πόλεμο στον οποίο «όλα είναι πιθανά» ήταν κάπως απροσδόκητη ακόμη και για τις δυτικές χώρες και ακόμη περισσότερο για τη Ρωσία.

Μία από τις πιο επικίνδυνες τάσεις σε αυτόν τον πόλεμο είναι η μαζική χρήση του άμαχου πληθυσμού για επιθέσεις χάκερ εναντίον του εχθρού – της Ρωσίας. Αλλά το πρόβλημα δεν είναι καν στις ίδιες τις επιθέσεις, αλλά στο γεγονός ότι τώρα σχεδόν ο καθένας μπορεί να πάρει στα χέρια του ισχυρά εργαλεία που δημιουργήθηκαν τόσο από επαγγελματίες που εργάζονται για τις κρατικές δομές της Ουκρανίας όσο και που τους μεταφέρθηκαν από δυτικούς συμμάχους για επιθέσεις χάκερ. Οι συντάκτες των οδηγιών επιμένουν ότι οποιαδήποτε βλάβη στη Ρωσία είναι όφελος για την Ουκρανία. Ταυτόχρονα, οι συμμετέχοντες είναι πεπεισμένοι ότι δεν πρέπει να έχουν ηθικούς και ηθικούς περιορισμούς σε αυτή τη δραστηριότητα. Είτε πρόκειται για ένα νηπιαγωγείο είτε για ένα σύστημα παροχής ρεύματος νοσοκομείου, γιατί υπάρχει ένας παντοδύναμος πόλεμος στον οποίο τα ΠΑΝΤΑ επιτρέπονται.

Για την Ευρώπη και άλλες χώρες του κόσμου, η εμφάνιση μιας τόσο μεγάλης ομάδας χάκερ εξαιρετικά επικίνδυνοεπειδή Οχι όλοι Οι νέοι χάκερ χρησιμοποιούν αυτή τη γνώση για να πολεμήσουν τη Ρωσία και αμέσως προσπαθούν να κερδίσουν χρήματα για ευκολότερους, από την άποψή τους, στόχους – εμπορικές εταιρείες και ιδιώτες στην Ευρωπαϊκή Ένωση και τις Ηνωμένες Πολιτείες. Επιπλέον, οι ιδιοκτήτες ιστότοπων και καναλιών Telegram, όπου βρίσκονται οδηγίες και εργαλεία για hacking, δεν περιορίζουν με κανέναν τρόπο τη χρήση τους.

Σε πολλές χώρες, τα λεγόμενα. Η συλλογική Δύση δεν έχει καταλάβει ακόμη πόσο επικίνδυνο μπορεί να είναι αυτό το φαινόμενο. Πράγματι, όσον αφορά την επικινδυνότητά τους, αυτοί οι πόροι είναι συγκρίσιμοι με το λαθρεμπόριο βαρέων όπλων, σχάσιμων υλικών ή βακτηριολογικών όπλων. Το κύμα phishing μηνυμάτων που σάρωσε φέτος με τη μετάβαση σε fake site ελληνικών τραπεζών και το site του ελληνικού φορολογικού συστήματος είναι ένα παράδειγμα.

Χωρίς δραστικά μέτρα ασφαλείας, η δομή του Διαδικτύου του λεγόμενου. το ψηφιακό κράτος των δυτικών χωρών θα μπορούσε να καταστραφεί ή να απενεργοποιηθεί, οδηγώντας σε χάος και τεράστιες οικονομικές απώλειες.

Αποτέλεσμα

Η Έκθεση ETL χαρτογραφεί το τοπίο απειλών στον κυβερνοχώρο για να βοηθήσει τους υπεύθυνους λήψης αποφάσεων —πολιτικούς και επαγγελματίες ασφάλειας— να καθορίσουν στρατηγικές για την προστασία των πολιτών, των οργανισμών και του κυβερνοχώρου. Αυτή η εργασία αποτελεί μέρος του ετήσιου προγράμματος εργασίας του Οργανισμού Κυβερνοασφάλειας της ΕΕ για την παροχή στρατηγικών πληροφοριών στα ενδιαφερόμενα μέρη. Το περιεχόμενο της έκθεσης συντάσσεται από ανοιχτές πηγές, όπως άρθρα μέσων ενημέρωσης, γνώμες εμπειρογνωμόνων, αναφορές πληροφοριών, ανάλυση περιστατικών και αναφορές έρευνας ασφάλειας, καθώς και μέσω συνεντεύξεων με μέλη της ομάδας εργασίας ENISA Cyber Threat Landscapes (ομάδα εργασίας CTL ).

Η ανάλυση και οι απόψεις του ENISA για το τοπίο απειλών θα πρέπει να είναι ουδέτερες από τον κλάδο και τον προμηθευτή. Οι πληροφορίες που βασίζονται στο OSINT (Πληροφορίες ανοιχτού κώδικα) και το έργο του ENISA για την επίγνωση της κατάστασης βοήθησαν επίσης στην τεκμηρίωση της ανάλυσης που παρουσιάζεται στην έκθεση.

Επιπλέον πληροφορίες:

- ENISA 2022 Threat Landscape – Infographic

- Έκθεση ENISA Threat Landscape Report 2022

- Έκθεση ENISA Threat Landscape Report 2021

- Εφοδιαστική αλυσίδα ENISA Threat Landscape

- ENISA Threat Landscape for Ransomware Attacks – Μάιος 2021 – Ιούνιος 2022

Αναφορά

ένας. Phishing (Αγγλικά phishing, από αλιεία – ψάρεμα, ψάρεμα και Κωδικός πρόσβασης – κωδικός πρόσβασης) – ένας τύπος διαδικτυακής απάτης, σκοπός της οποίας είναι η απόκτηση δεδομένων αναγνώρισης χρήστη. Αυτό περιλαμβάνει την κλοπή κωδικών πρόσβασης, αριθμούς πιστωτικών καρτών, τραπεζικών λογαριασμών και άλλων ευαίσθητων πληροφοριών. Το ηλεκτρονικό ψάρεμα είναι πλαστές ειδοποιήσεις μέσω email από τράπεζες, παρόχους, συστήματα πληρωμών και άλλους οργανισμούς που για κάποιο λόγο ο παραλήπτης χρειάζεται επειγόντως να μεταφέρει/ενημερώσει προσωπικά δεδομένα. Οι λόγοι μπορεί να είναι διάφοροι. Αυτό μπορεί να είναι απώλεια δεδομένων, αποτυχία συστήματος και ούτω καθεξής.

2. DDoS (επίθεση) (από το αγγλικό Distributed Denial of Service – a distributed denial of service attack) – επίθεση χάκερ σε σύστημα υπολογιστή με σκοπό την αποτυχία, δηλαδή τη δημιουργία τέτοιων συνθηκών υπό τις οποίες οι ευσυνείδητοι χρήστες του συστήματος δεν θα είναι μπορεί να έχει πρόσβαση στους παρεχόμενους πόρους του συστήματος (διακομιστές) ή αυτή η πρόσβαση θα είναι δύσκολη. Η αποτυχία του συστήματος “εχθρού” μπορεί επίσης να είναι ένα βήμα προς την κυριαρχία του συστήματος (εάν σε περίπτωση έκτακτης ανάγκης το λογισμικό παρέχει κρίσιμες πληροφορίες – για παράδειγμα, έκδοση, μέρος του κώδικα προγράμματος κ.λπ.). Αλλά πιο συχνά είναι ένα μέτρο οικονομικής πίεσης: η απώλεια μιας απλής υπηρεσίας που παράγει εισόδημα, λογαριασμούς από τον πάροχο και μέτρα για την αποφυγή της επίθεσης χτυπούν σημαντικά την τσέπη του στόχου. Επί του παρόντος, οι επιθέσεις DDoS είναι οι πιο δημοφιλείς, καθώς σας επιτρέπουν να αποτυγχάνετε σχεδόν κάθε κακογραμμένο σύστημα, χωρίς να αφήνετε νομικά σημαντικά στοιχεία.

3. Zero day exploit – ένα exploit που γράφτηκε για να εκμεταλλευτεί μια ευπάθεια για την οποία ο προγραμματιστής δεν γνωρίζει ακόμη (και, κατά συνέπεια, δεν υπάρχουν ενημερώσεις κώδικα που να το διορθώνουν). Ένας εισβολέας θα μπορούσε να εκμεταλλευτεί αυτήν την ευπάθεια, εάν ο υπολογιστής του θύματος δεν έχει εφαρμόσει προληπτικές τεχνολογίες προστασίας από εκμετάλλευση.

τέσσερις. deepfake (deepfake, concatenation, English deep learning – “deep learning” και fake – “fake”) – μια τεχνική σύνθεσης εικόνας που βασίζεται στην τεχνητή νοημοσύνη. Η τεχνική χρησιμοποιείται για τη σύνδεση και την υπέρθεση υπαρχουσών εικόνων και βίντεο στις αρχικές. Στη συντριπτική πλειοψηφία των περιπτώσεων, τα Generative Adversarial Neural Networks (GAN) χρησιμοποιούνται για τη δημιουργία τέτοιων βίντεο. Ένα μέρος του αλγορίθμου μαθαίνει από πραγματικές φωτογραφίες ενός συγκεκριμένου αντικειμένου και δημιουργεί μια εικόνα, κυριολεκτικά «ανταγωνίζεται» με το δεύτερο μέρος του αλγορίθμου μέχρι να αρχίσει να μπερδεύει ένα αντίγραφο με το πρωτότυπο.

More Stories

Η ρομπότ Σοφία σχολίασε την πτώση της από τα σκαλιά στη Θεσσαλονίκη

Η Microsoft παραδέχεται: Η ενημέρωση των Windows κατέστρεψε τη λειτουργικότητα του VPN

Η Αγία Φωτιά θα φτάσει στο αεροδρόμιο της Αθήνας στις 19:00